El grupo de investigación SUPPRESS dispone de un demostrador para la investigación y formación en ciberseguridad industrial, implementado mediante un armario de control que presenta un sistema de automatización completo que contiene los tres niveles inferiores de la pirámide de automatización (campo, control y supervisión), así como las comunicaciones y enlaces que se establecen entre ellos.La visión integral que permite de los diferentes niveles y de la variedad de estructuras de comunicaciones que se pueden establecer para enlazarlos permite resolver de forma satisfactoria la problemática relativa a la falta de equipamiento para la formación e investigación en este campo.

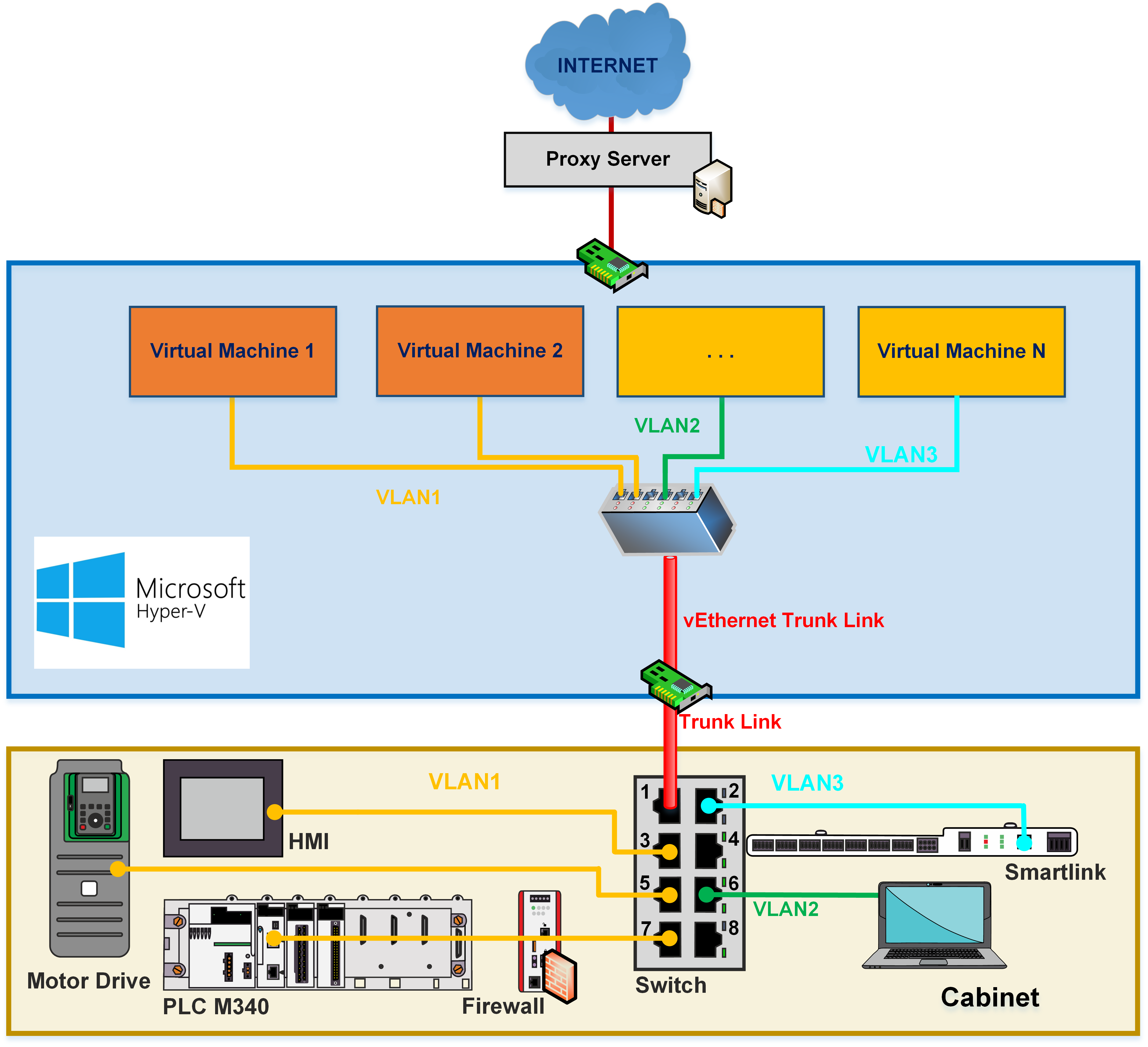

Además de los elementos industriales incluidos en el armario (PLC, pantalla HMI, variador, etc.), se incluyen elementos de red (router, switch y firewall con filtrado a nivel de aplicación). También un conjunto de máquinas virtuales que contienen software específico de estaciones de ingeniería y supervisión de un sistema típico de automatización (software SCADA, software de programación de PLCs, etc.) o software específico de ciberseguridad (para la protección y filtrado, la evaluación de vulnerabilidades, la emulación de ataques, etc.).

Una conexión remota al demostrador en ciberseguridad industrial es posible a través del acceso restringido a una máquina virtual de enlace que autoriza la realización de una conexión de escritorio remoto desde el ordenador del estudiante y bloquea todo tráfico saliente, aislando de esta manera el entorno de pruebas. La arquitectura de red escogida y el uso de virtualización permiten la flexibilidad, el aislamiento y la mantenibilidad que requiere un uso exhaustivo de dicho demostrador.

Se tiene así un entorno flexible de experimentación tanto local como remota, que puede permitir su uso con estudiantes tanto de perfil informático como automático. Con dicho demostrador, un estudiante puede llevar a cabo diferentes tareas como: la configuración segura de dispositivos, el análisis de tráfico, la identificación de dispositivos y vulnerabilidades, la configuración de los elementos de filtrado, la asunción diversos roles en el sistema de control tanto desde perspectivas de control como de seguridad.